mardi 19 mai 2020, par Jean-Philippe Gaulier

Cet article a été publié dans la revue Ouverture, pp 66-67, n°109, du mois d’avril 2020. Nous le publions ici avec l’aimable autorisation de la revue.

Notre vie a fortement évolué en quelques années. Les smartphones, les objets connectés et même les ordinateurs ont pris une place importante, souvent à notre insu. On peut oublier ses papiers d’identité et ne pas retourner à la maison pour les prendre, mais il est hors de question de passer une journée sans son téléphone portable. La télévision passe maintenant par des boxes de fournisseurs d’accès à Internet et pour connaître la météo, on fait plus confiance à Google qu’à Evelyne Dhéliat. Cette transformation nous fait changer de paradigme. L’informatique et l’Internet ne sont plus simplement des outils qu’on utilise pour accroître notre productivité, mais ils se sont mêlés subrepticement à notre quotidien au point de devenir indispensables.

S’attacher sans s’en apercevoir

Lorsque nous rencontrons des dirigeants d’entreprise et que nous échangeons autour de nos métiers, il y a de nombreuses images d’Épinal qui font surface comme le darknet, les hackers ou encore les vertus quasi magiques du cloud, de la blockchain ou de l’IA. Il est vrai que ces sujets font presque tous les jours l’actualité de la presse, mais sont plutôt éloignés de la réalité quotidienne de l’entreprise. Loin de ces buzzwords, le réel est beaucoup moins coloré et il y a peu d’entreprises qui peuvent se passer d’informatique, quelle que soit sa forme : ordinateur, système d’information ou simple suivi clientèle sur WhatsApp. Alors que cette même informatique est souvent vue comme le remplacement légitime du papier et du stylo, on a tendance à oublier qu’elle rythme le cœur de l’entreprise : gestion clients, comptabilité, fournisseurs, facturation, téléphonie sans compter qu’elle peut être le cœur même de la production. C’est toujours la même qui question qui accroche dans nos discussions : en cas d’indisponibilité partielle ou totale de votre informatique, combien de temps pouvez-vous continuer à faire tourner l’entreprise ? Les réponses sont totalement variables. Certains ne peuvent que rester coi en soulignant l’intérêt légitime de la question, d’autres ont prévu un stock de machines à écrire au grenier, quant aux meilleurs de la classe, ils ont déjà un plan de continuité d’activité maîtrisé et régulièrement testé. Cette disparité souligne pour chacun la conscience de l’impact de l’informatique sur le chiffre d’affaires ou la vie de l’entreprise. Il n’y a personne à blâmer pour cela, mais il semble de bon ton de s’interroger sur ses usages, sa dépendance au numérique et sur l’impact hypothétique de son arrêt brusque.

Maîtriser son sujet

L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) - la structure chargée de la cybersécurité de l’État – a inauguré en septembre 2017 une mise à jour de son guide d’hygiène informatique [1] qui explique à travers 10 grands chapitres et 42 règles l’ensemble des points essentiels à considérer pour son système d’information. Le mot hygiène souligne ici l’ensemble des gestes élémentaires qu’il convient d’effectuer pour préserver ou améliorer la santé de ses systèmes. Si ce guide s’adresse en priorité aux directions informatiques ou professionnels de la cybersécurité, il n’en est pas moins une brique angulaire qui permet de construire ou rénover son système d’information sur des bases saines. Cependant, chacun étant à son métier, il semble évident que ce document quelque peu jargonneux peut rester hermétique dans son approche.

C’est pour cette raison que l’OSSIR et le CLUSIF ont édité un guide sur la cybersécurité à l’usage des dirigeants [2] . Cet ouvrage se focalise sur les enjeux métiers des entreprises et explique comment l’informatique et la cybersécurité viennent les affecter dans notre quotidien, dans un langage simple et non technique. Chacune de ses parties est accompagnée de questions qui permettent de s’autoévaluer et de mûrir dans la maîtrise de son système d’information.

Un regard extérieur

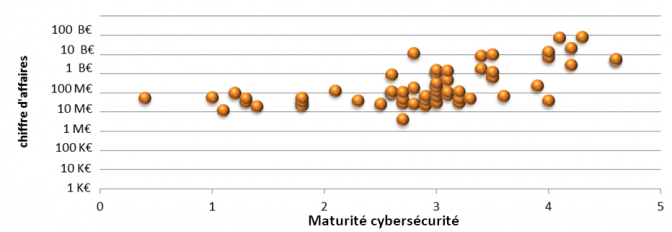

L’autoévaluation est importante car elle peut se faire de manière pragmatique et régulière. Néanmoins, elle présente les mêmes limites que l’automédication face au diagnostic d’un praticien. Une analyse poussée composée de 200 critères de cybersécurité a été menée auprès de sociétés de services spécialisées en informatique (ESN). Cette étude prenait la forme d’un audit permettant de situer le niveau de maturité en matière de cybersécurité de ces entreprises sur des critères juridiquement opposables. Décomposée en deux phases, la première étant une auto-évaluation, la deuxième une étude approfondie par des experts.

Le résultat est une note pouvant aller de 0 à 5, avec un minimum attendu à 3 pour être en conformité avec la législation, les attendus contractuels du marché et l’investissement nécessaire pour la maîtrise de son système d’information. Cet exercice a pu démontrer deux choses. Tout d’abord, même si elle est méritante, l’auto-évaluation situe en moyenne 1 à 2 points au-delà de l’avis de l’expert. Pour une note personnelle à 4,1, l’expert positionnait plutôt la maturité de l’entreprise entre 2,5 et 2,7. Ensuite, bon nombre de sociétés réputées ne sont pas encore au niveau attendu par le marché et la loi. Le tableau suivant représente les résultats de cette étude, en proposant le niveau de maturité cyber corrélé au chiffre d’affaires de l’entreprise.

Pour souligner la qualité de ses résultats et la pertinence de la méthode, l’étude a reçu un prix aux assises de la sécurité de Monaco [3] . Le règlement général sur la protection des données (RGPD) relaie également la pertinence, voire l’obligation, de ces audits pour soi-même (article 32) mais également pour ses fournisseurs (article 28) dès que l’on manipule des données à caractère personnel.

Des mesures de remédiation pragmatiques

Il est possible d’avoir de grandes ambitions pour son système d’information, comme de vouloir construire un nouveau système de contrôle d’accès ou vouloir mettre en conformité l’intégralité de son héritage de développement issus de l’accumulations de couches historiques d’applications et de systèmes acquis au fur et à mesure du développement de la société. C’est possible, en théorie... Dans la pratique, cela demande de forts investissements, des projets durant plusieurs années qui grèveront l’opportunité d’actes plus faciles mais de portée plus courte. S’assurer par exemple que l’ensemble de son parc de stations de travail est à jour, que les collaborateurs ont accès à un coffre-fort électronique pour stocker leurs nombreux mots de passe, ou encore que personne ne peut accéder au système d’information depuis Internet sans utiliser un VPN (tunnel de chiffrement des accès), voilà ce que devraient être les priorités de chacun.

Acquérir une culture cyber sur le long terme

Inutile de se voiler la face, l’informatique est un secteur extrêmement complexe. S’il existe de nombreux diplômes qui ne permettent que d’en appréhender une portion en 5 ans d’études, c’est peut-être que ces notions prennent du temps à s’acquérir, se manipuler, s’appréhender. Si l’on peut regretter qu’il n’y ait pas encore un véritable accompagnement à l’école pour acquérir les bases de cet outil quotidien, il faut aussi se rappeler que ce n’est pas en 20 ou 30 heures de conduite que l’on devient un pilote de course. Cela requiert de la pratique sur la longueur, de la vigilance constante et l’humilité d’accepter que l’on peut toujours apprendre. A contrario de la voiture, c’est peut-être parce que l’outil informatique ne met pas encore directement en danger la vie humaine que l’on croit qu’un peu de bidouille nous transforme en as de la souris. Une fois que l’on accepte ce long cheminement, encore faut-il trouver de quoi abreuver sa connaissance. Et devant la multitude d’informations proposée par Internet, que faire ? On peut se tourner vers de nouveaux produits de micro-apprentissage sur téléphone mobile ou de réalité virtuelle ou étendue ou simplement appeler son conseil cyber préféré qui se fera un plaisir de partager ses ressources pour vous faire progresser dans cet univers maintenant indispensable à tous !

Image par Valdas Miskinis de Pixabay

[1] https://www.ssi.gouv.fr/guide/guide-dhygiene-informatique/

[2] https://ossir.org/uploads/media/Livreblancformat_web.pdf

[3] https://www.lesassisesdelasecurite.com/Media/Assises-de-la-securite/Communiques-de-presse/Flash-Press-Laureat-2017